Информационная система любой организации содержит персональные данные (ПНд) о сотрудниках и клиентах, которые в соответствии с ФЗ № 152-ФЗ должны быть защищены.

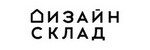

Законодательно подлежат шифрованию ПДн от обезличенно-общих до личных, имеющих прямое воздействие на человека (здоровье, религиозные взгляды, особенности личной жизни). Самая высокая категорийность защиты требуется данным, которые передаются в Пенсионный фонд (ФИО, зарплата, социальное положение, инвалидность, семейное положение, число детей и т.п.).

Уровень защиты для каждой категории должен различаться. Защита от утечек может строиться внутри компании по визуальным или звуковым каналам, за счет использования сертифицированного ФСБ / ФСТЭК оборудования с применением криптографии. Различные подходы к уровням защиты ведут к необходимости работы с разными IT-архитектурами, вплоть до вынесения персональной информации в специальные высокозащищённые базы данных.

Разделяются базы данных на малые, средние и распределенные. В крупных системах важна отладка системы корреляции событий, устанавливающих взаимосвязь сообщений о потенциальных угрозах, проводящих комплексную оценку опасности.

Защита персональных данных выполняется с целью:

- охраны прав сотрудников, клиентов и руководства предприятия;

- соответствия законодательству РФ;

- защиты клиентской базы, утечка информации из которой может нанести серьезные убытки компании и ее репутации.

Законом о шифровании персональных данных 152-ФЗ Правительство РФ установило алгоритм, позволяющий безопасно работать с информацией, а также меры взыскания в случае несоблюдения требований вплоть до уголовной ответственности и аннулирования лицензий. К шифрованию персональных данных предъявляются требования следующего порядка:

- Использование криптографических средств, соответствующих уровням защиты при помощи модели угроз.

- Защита корпоративной информации путем шифрования данных на удаленных серверах, прозрачное или ассиметричное шифрование, в т.ч. сетевых папок, разграничение права доступа между различными сотрудниками, использование токенов (закрытых ключей внешних информационных носителей).

- Использование межсетевых экранов, систем предотвращения вторжений, файерволлов и антивирусов, разработка и обновление моделей угроз, использование сканеров уязвимостей, выработка защитных политик, контроль за электронным документооборотом, мониторинг сотрудников.

- Использование электронной подписи для безопасности документов и скорости их оформления.

- Защита электронной корпоративной почты (сертификаты открытого и закрытого ключей).

Информационная защита использует механизмы шифрования, сертификация которых проверяется ФСБ. Шифруется все: и базы данных, и их передача по сети, все копии резервных баз. Для безопасной работы необходима интеграция российских алгоритмов шифрования, вплоть до разработки собственных продуктов.

Необходимость регулярного обновления технологий защиты позволила выработать ГОСТы шифрования персональных данных (Р 34.11-2012 «Стрибог», блочные Р 34.12-2015 «Магма»/«Кузнечик», Р 34.13-2015). ГОСТовские алгоритмы устойчивы к взлому, отличаются высокой производительностью и хорошими данными распараллеливания), позволяя подбирать оптимальную защиту к различным (ограниченным или полноценным) ресурсам вычислительного оборудования.

Алгоритмы шифрования данных

Алгоритм защиты персональных данных в организации включает типовой перечень действий, которые необходимо выполнить для защиты:

- Создание методики обработки ПДн.

- Возможность согласия/отказа на обработку для сотрудников и клиентов.

- Уведомительные сообщения о работе с ПДн в общем потоке материалов.

- Создание структуры хранения информации.

- Создание базы данных.

- Определение порядка и способов обработки, наказаний за нарушения.

- Работа по дополнению инструкций для работников, ответственных за обработку и хранение ПДн.

Алгоритм построения системы защиты персональных данных состоит из пяти этапов:

- Предпроектная оценка остановки. Важно грамотно построить частную модель угроз для конкретной компании

- Разрабатывается документация, формируется техническое задание.

- Проектирование защиты. Работы ведутся в соответствии с выработанным ТЗ, приобретаются техсредства защиты, проводится их сертификация, определяется круг должностных лиц, ответственных за функционирование средств защиты.

- Введение в действие разработанного средства защиты ПДн.

- Осуществление техподдержки и сопровождения.

Для распространенной платформы 1С шифрование выполняется без внешних компонентов, com объектов, чтобы полностью изолировать ее от привязки к операционной системе.