Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, онлайн кассы, IP-телефонию, интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня? Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т. ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

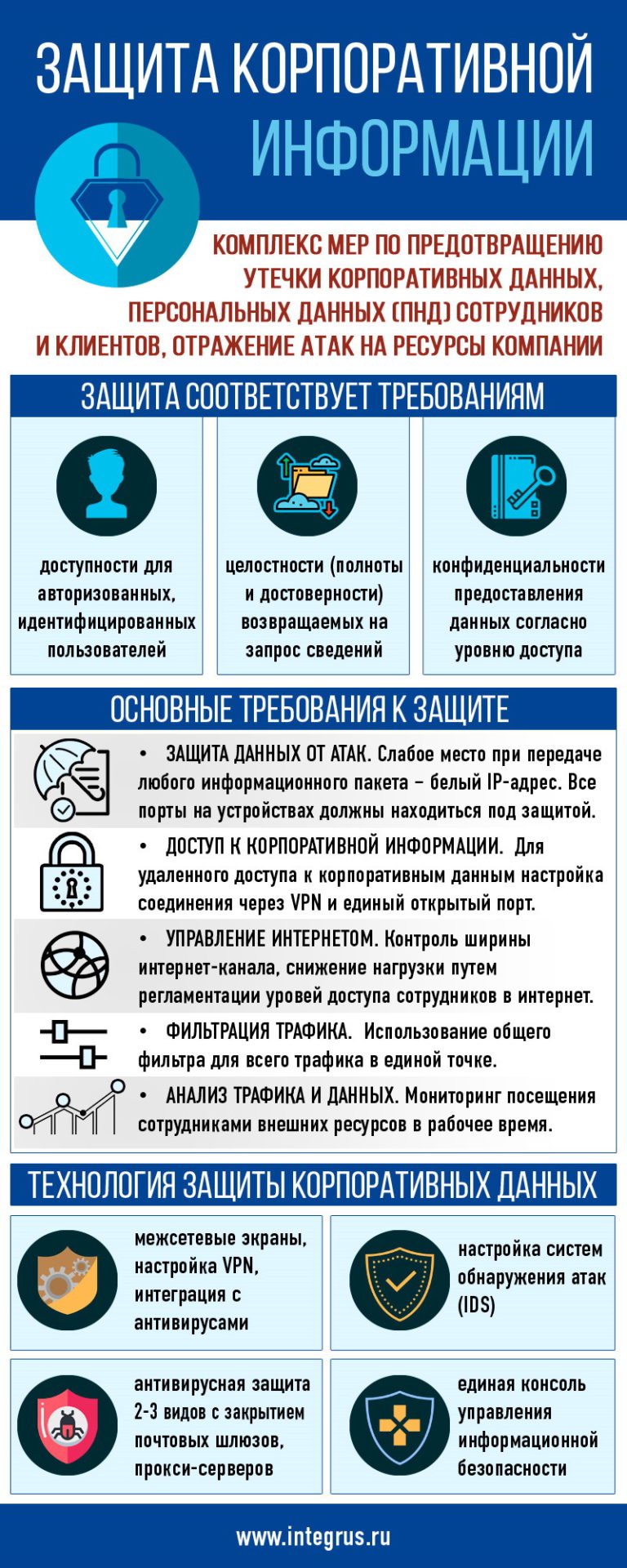

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами;

- установку антивирусной защиты с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2–3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все просто – это первая часть корпоративной электронной почты до символа @, вторая часть электронной почты после символа @ обычно является именем корпоративного домена. К примеру, ivanovii@domen.ru злоумышленник будет использовать при атаке следующим образом – domen.ru\ivanovii + пароли.

Где злоумышленники находят электронные адреса сотрудников? Везде:

- на сайте организации в разделах: контакты, закупки (тендера), вакансии и другие;

- на сайтах объявлений, hh.ru и подобных;

- покупают базы электронных адресов.

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа YouTube*, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего айтишного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

- функционал;

- требования к аппаратной части;

- юзабилити (удобство использования);

- возможность анализировать https трафик;

- работа без агентов;

- интеграция с существующим в организации антивирусом;

- обязательно просмотрите встроенную отчетность. в случае Microsoft TMG докупалась лицензию на систему анализа логов – Internet Access Monitor;

- возможность резать канал интернет на полосы;

- на возможность решения поставленных перед вами задач.

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

* — компания нарушает законы РФ.