Содержание

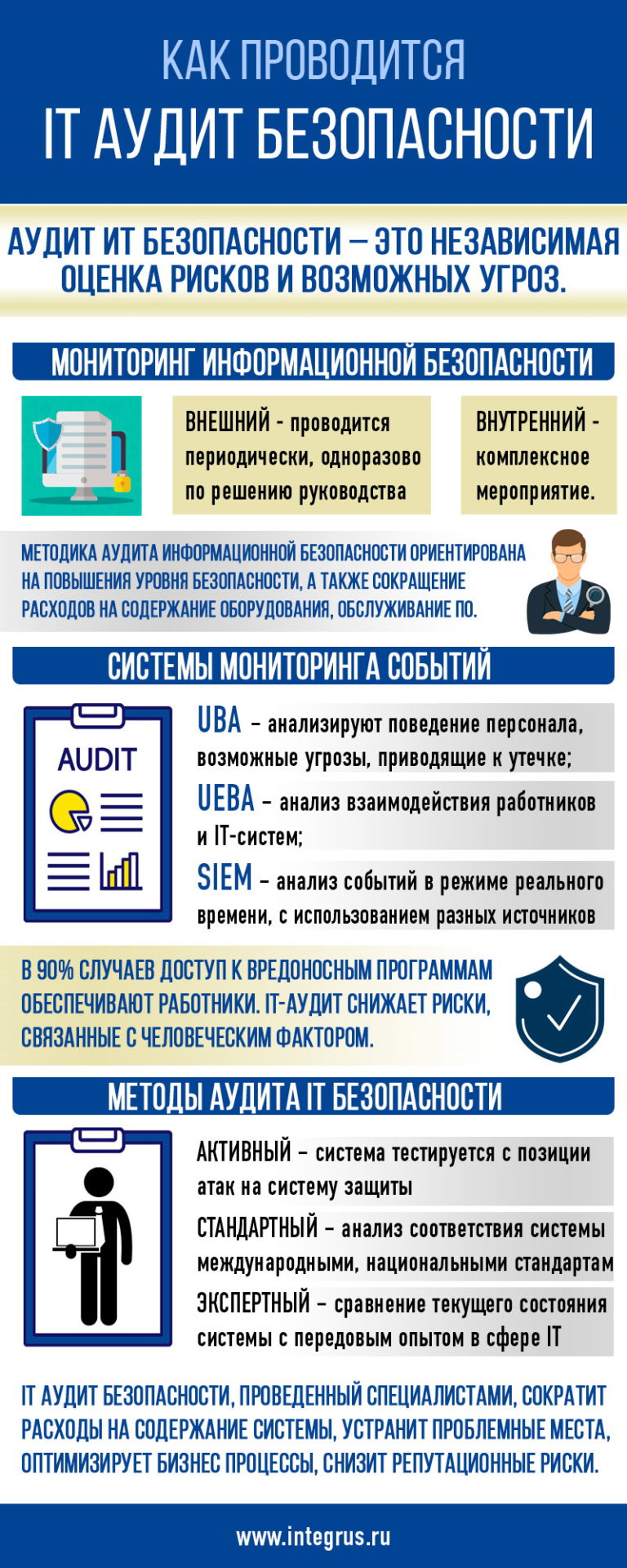

Аудит ИТ-безопасности – это независимая оценка рисков и возможных угроз. Процесс делится на внешний и внутренний. Первый проводится периодически, одноразово по решению руководства, учредителей компании организации, второй – это системное, комплексное мероприятие. Методика аудита информационной безопасности основывается на сборе и анализе информации. Чтобы экспертная оценка решала поставленные задачи, нужно не только знать, как проводится IT-аудит безопасности, но и иметь практический опыт использования различных способов исследования.

Система мониторинга информационной безопасности опирается на перечень ресурсов, площадок, которые подвергаются тестированию. Тут важно знать, как проводить аудит безопасности информационных систем для эффективного решения поставленных задач. Для экспертной оценки используются типовые и индивидуальные наработки.

Анализируется, тестируется не только оборудование, программы, сервисы, но и работа персонала. По результатам оценки специалисты формируют и перечень угроз, от которых нужно защитить систему. В ходе проведения аудита учитываются следующие аспекты:

- характеристики используемого оборудования, его модернизационный потенциал;

- программное обеспечение;

- возможные и реальные риски.

Методика аудита информационной безопасности ориентирована на повышения уровня безопасности, а также сокращение расходов на содержание оборудования, обслуживание ПО. Также владелец компании получает ответ на вопрос, соответствуют ли имеющиеся информационные ресурсы текущим задачам и смогут ли они обеспечить динамичное развитие в перспективе.

Периодический мониторинг информационной безопасности средств и систем информатизации повышает их отказоустойчивость. Снижается влияние рисков, человеческого фактора на бизнес-процессы. Владельцу компании, предприятия не нужно знать, как проводить аудит информационной безопасности, достаточно составить техническое задание для специалистов ГК «Интегрус».

Система мониторинга информационной безопасности включает несколько этапов:

- общее исследование IT-инфраструктуры – это описание программного обеспечения, а также технического состояния имеющегося оборудования;

- подробный анализ IT-инфраструктуры, направленный на поиск проблем и рациональных путей их устранения;

- проводится оценка актуальности используемого программного обеспечения;

- составление перечня применяемых на текущий момент решений с привязкой к текущим бизнес-процессам. Параллельно разрабатывается отчет о мерах оптимизации;

- формирование рекомендаций по оперативному внедрению программного обеспечения для модернизации IT-инфраструктуры в целом.

Важная составляющая аудита – системы мониторинга событий информационной безопасности. Источниками данных тут выступают антивирусные программы, серверное оборудование, журналы ОС. Также собирается информация сканерами, которые мониторят аппаратные возможности IT-инфраструктуры.

Системы мониторинга событий информационной безопасности делятся на следующие виды:

- UBA – анализируют поведение персонала, ищут возможные угрозы, которые могут спровоцировать утечку информации;

- UEBA – анализ взаимодействия работников и IT-систем;

- SIEM – анализ событий в режиме реального времени, основанный на информации, полученной из разных источников.

Также наши специалисты находят уязвимые для атак места. В 90% случаев доступ к вредоносным программам обеспечивают работники. IT-аудит снижает риски, связанные с человеческим фактором. Результат – повышение устойчивости системы к виртуальным атакам.

Виды мониторинга и аудита информационной безопасности

Существуют следующие виды мониторинга информационной безопасности:

- Внутренний – проверка инфраструктуры компании для выявления уязвимостей, которые могут привести к утечке данных, серьезным сбоям в работе.

- Внешний – оценивается устойчивость системы к кибератакам, соответствие ее решаемым задачам.

Все виды аудита информационной безопасности нужны. Владельцы компаний часто не заказывают проведение внешнего анализа инфраструктуры, что замедляет развитие бизнеса, не позволяет эффективно использовать технические, людские ресурсы.

Для проведения основных видов аудита информационной безопасности используются специальное программное обеспечение и технические средства. С их помощью собирается техническая информация, моделируются различные ситуации, тестируется оборудование и программы.

Политика аудита информационной безопасности основана на конфиденциальности, защите корпоративных данных. Это означает, что ПО, технические средства, которые используются для анализа IT-инфраструктуры, не собирают информацию для передачи третьим лицам, не несут угрозу системе. Политика мониторинга информационной безопасности выполняется специалистами аудиторской компании. Это является гарантией сохранения конфиденциальности.

Требования к проведению аудита информационной безопасности содержатся в национальном стандарте. Согласно отраслевым нормативам, к анализу IT-инфраструктуры компании, предприятия, организации допускаются аккредитованные компании с опытом практической работы от четырех лет. Нормативные требования аудита информационной безопасности регламентируют проведение экспертной оценки на аутсорсинге.

Методы аудита информационной безопасности

Инструментарий, методы мониторинга информационной безопасности, которые используются для анализа уровня защищенности системы, направлены на объективную оценку текущего состояния IT-инфраструктуры. Наши специалисты используют проверенные методы аудита безопасности информационных систем, которые не наносят ущерб репутации, оборудованию, производительности. По результатам экспертной оценки предоставляем развернутый отчет о состоянии ПО и оборудования.

Для анализа используется три метода аудита информационной безопасности:

- Активный – эта методика аудита информационной безопасности. Она тестирует систему с позиции злоумышленника с высоким уровнем квалификации. Такой сценарий предусматривает моделирование атак на систему защиты с целью поиска уязвимых мест.

- Анализ соответствия стандартам – выполняется сравнение текущих характеристик системы с международными, национальными стандартами. Также анализируется соответствие оборудования и ПО тактическим и стратегическим задачам, поставленным перед компанией. Эта методика проверки информационной безопасности подготавливает систему к проверкам контролирующими службами, позволяет оперативно повысить ее эффективность с оптимальными вложениями.

- Экспертный – анализ базируется на сравнении текущего состояния системы с передовым опытом в сфере IT. На этом основании моделируются схемы модернизации оборудования, оптимизации процессов, повышения уровня защиты. Методика проведения аудита информационной безопасности определяет, уровень гибкости системы, степень ее соответствия современным техническим, технологическим условиям.

Методы мониторинга информационной безопасности предусматривают использование не только аппаратного инструментария, но и сбора информации путем опроса персонала. Это касается рядовых работников и руководящего звена. Методика проведения поведенческого аудита безопасности определяет, насколько система зависит от человеческого фактора.

Средства аудита информационной безопасности обеспечивают сбор данных об узлах, сценариях, программных элементах. Инструментарий ориентирован на подробное рассмотрение отдельных участков для формирования целостной картины о состоянии системы. Для этого используются технические решения (Security Information Event Management, а также анализ производительности и доступности) и организационные (управление рабочими процессами). Методы проведения аудита информационной безопасности комбинируются для получения максимальной эффективности.

Системный аудит информационной безопасности – фундамент для динамичного развития бизнеса. Повышение эффективности системы, уровня защиты выводит компании на новый качественный уровень в сфере IT. Наши клиенты стабильно работают на межрегиональном и международном рынках.

Иностранным партнерам важна надежная защита, стабильная работа без утечек информации. Проблемы с оборудованием, программным обеспечением повышают репутационные риски, создают угрозу невыполнения деловых, финансовых обязательств. IT-аудит безопасности, проведенный специалистами, сократит расходы на содержание системы, устранит проблемные места, оптимизирует бизнес-процессы.

Мы используем аппаратные, организационные средства, автоматизированные инструменты, обеспечиваем стабильную работу и высокую производительность IT-систем, сокращаем расходы, экономим время. Подберем методы и средства аудита информационной безопасности для оперативного, эффективного решения поставленных задач.

Средства аудита ИТ-безопасности

Специалисты ГК «Интегрус» используют средства мониторинга информационной безопасности, которые дают максимально полную информацию о разных типах систем, независимо от архитектуры и конфигурации. Плагины, программы аудита информационной безопасности тестируют узлы, оборудование, ПО, а также собирают информацию об ошибках.

Для анализа IT-инфраструктуры компаний, которые работают за рубежом, используем средства аудита информационной безопасности, учитывающие международные стандарты.

Программное обеспечение аудита информационной безопасности, которое применяется нашими специалистами, решает широкий спектр задач, включая:

- сбор данных об управлении ресурсами;

- оценку эффективности кластеризации информации;

- анализ контроля доступа к ресурсам;

- аудит операционной деятельности;

- определение степени отказоустойчивости.

Перед формированием перечня программных инструментов определяются способы аудита информационной безопасности.

Все программные средства аудита информационной безопасности проверены, не используются для сбора данных с целью передачи их третьим лицам. Они применяются в закрытом формате, чтобы исключить риск утечки информации. Используем программы проверки информационной безопасности с открытым кодом. Это позволяет быстро адаптировать их под текущие задачи, улучшать.

Этапы проведения аудита информационной безопасности

Анализ IT-инфраструктуры начинается с его инициации учредителями, менеджерами компании. Затем разрабатывается техническое задание и на его основании — план проверки информационной безопасности. Также составляется, утверждается заказчиком график реализации плана аудита информационной безопасности.

По желанию клиента организуем презентацию плана мероприятий по аудиту информационной безопасности и отчета по его результатам для персонала, менеджмента компании.

Наши специалисты проводят следующие этапы аудита информационной безопасности:

- сбор информации с использованием различных способов и средств;

- обработка, систематизация собранных данных;

- формирование отчета с рекомендациями по повышению безопасности системы, устранению выявленных уязвимостей, модернизации оборудования, настройки ПО.

Все этапы проведения аудита информационной безопасности проводятся в утвержденное время, но возможно внесение изменений в график по желанию клиента.

Звоните, отправляйте сообщения на электронную почту, чтобы заказать независимую экспертную оценку IT-инфраструктуры компании, предприятия, организации. Поможем разработать техническое задание, план проведения аудита информационной безопасности, выполним профессиональную оценку состояния информационной системы.

1С (консультации)